Введение. 3

1. Программно – аппаратные комплексы шифрования. 5

1.1 Программное шифрование. 5

1.2 Аппаратное шифрование. 11

1.3 Обзор программно-аппаратных комплексов шифрования. 16

1.3.1 Аппаратно-программный комплекс шифрования «Континент». 16

1.3.2 Аппаратно-программный комплекс шифрования «ZServer». 18

2. Анализаторы протоколов (Protocolanalyzers). Мониторинг сети. 20

2.1 Анализаторы протоколов и мониторинг сети. Основные понятия и определения. 20

2.2 Сравнительный анализ программных средств для мониторинга сети. 21

2.3 Сетевой монитор Zabbix. 24

2.3.1 Обзор возможностей. 26

2.3.2 Поддерживаемые платформы.. 26

2.3.3 Установка агента Zabbix на компьютер с Windows. 27

Заключение. 36

Библиографический список. 37

ВведениеИнформационная безопасность (англ. information security)[1]— все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчётности, аутентичности и достоверности информации или средств её обработки.

Безопасность информации (данных) (англ. information (data) security)[2] — состояние защищённости информации (данных), при котором обеспечиваются её (их) конфиденциальность, доступность и целостность.

Безопасность информации (данных) определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые в автоматизированной системе.

Рассмотрим основные механизмы, реализующие информационную безопасность.

Механизмы информационной безопасности

Перечисленные объективные факторы или цели информационной безопасности обеспечиваются применением следующих механизмов или принципов:

политика — набор формальных (официально утвержденных либо традиционно сложившихся) правил, которые регламентируют функционирование механизма информационной безопасности;

идентификация — определение (распознавание) каждого участника процесса информационного взаимодействия перед тем, как к нему будут применены какие бы то ни было понятия информационной безопасности;

аутентификация — обеспечение уверенности в том, что участник процесса обмена информацией идентифицирован верно, т. е. действительно является тем, чей идентификатор он предъявил;

контроль доступа — создание и поддержание набора правил, определяющих каждому участнику процесса информационного обмена разрешение на доступ к ресурсам и уровень этого доступа;

авторизация — формирование профиля прав для конкретного участника процесса информационного обмена (аутентифицированного или анонимного) из набора правил контроля доступа;

аудит и мониторинг — регулярное отслеживание событий, происходящих в процессе обмена информацией, с регистрацией и анализом предопределенных значимых или подозрительных событий. Понятия "аудит" и "мониторинг" при этом несколько различаются, так как первое предполагает анализ событий постфактум, а второе приближено к режиму реального времени;

реагирование на инциденты — совокупность процедур или мероприятий, которые производятся при нарушении или подозрении на нарушение информационной безопасности;

управление конфигурацией — создание и поддержание функционирования среды информационного обмена в работоспособном состоянии и в соответствии с требованиями информационной безопасности;

управление пользователями — обеспечение условий работы пользователей в среде информационного обмена в соответствии с требованиями информационной безопасности.

В данной курсовой работе подробно рассматриваются вопросы, связанные с комплексами программно – аппаратного шифрования, а также с мониторингом и анализом сети, являющихся неотъемлемой частью структуры, обеспечивающей информационную безопасность.

1. Программно – аппаратные комплексы шифрованияОдним из обязательных элементов системы защиты информации любой ИС является криптография, применяющаяся для подтверждения подлинности источника данных и контроля их целостности, а так же обеспечивающая шифрование и расшифрование конфиденциальных данных. Максимальное распространение средства криптошифрования получили с увеличением числа открытых сетей, в которых невозможно обеспечить физическую защиту каналов передачи данных.

Сегодня в качестве устройств шифрования наиболее широко используют три вида шифраторов: программные, аппаратные и программно-аппаратные. Их основное различие заключается не только в способе реализации шифрования и степени надежности защиты данных, но и в цене, что часто становится для пользователей определяющим фактором. Как правило, наиболее дешевое решение - программное, далее идут программно-аппаратные средства и, наконец, наиболее дорогостоящие - аппаратные. Но хотя стоимость аппаратных шифраторов существенно выше программных, она практически всегда окупается за счет более высокого качества защиты информации, несравнимого с разницей в цене. Рассмотрим более детально данные методы шифрования.

1.1 Программное шифрование

Программное шифрование это реализация определенного криптографического алгоритма в виде отдельной программы. Следует отметить, что существует множество криптографических алгоритмов, однако все их можно разделить на несколько классов. При этом «классовая» принадлежность криптографического алгоритма определяется по методу шифрования, который в нем используется.Различают два метода шифрования симметричный и ассиметричный.

Более простыми, и быстрыми являются симметричные методы шифрования информации. В них для шифровки и дешифровки используется один и тот же секретный ключ.

Отечественный стандарт шифрования данных – ГОСТ 28147-89 "Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования" определяет алгоритм симметричного шифрования с ключом длиной до 256 бит.

Общая технология использования симметричного метода шифрования представлена на рис.1.1.1

Рис.1.1.1 - Использование симметричного метода шифрования с закрытым ключом

Достоинством данных методов является скорость шифрования и простота использования.

Очевидным недостатком является то, что секретный ключ надо отправлять получателю и для обеспечения секретности надо использовать защищенные каналы передачи, что можно обеспечить далеко не всегда.

Указанный недостаток исправлен в ассиметричных методах, где для работы используются два взаимосвязанных ключа, открытый и секретный. Открытый ключ применяется для шифрования информации и может быть общедоступным. Секретный ключ используется для дешифрования. То есть любой человек, имея у себя открытый ключ, может послать вам зашифрованное послание, которое вы прочтете с помощью секретного ключа, находящегося у вас и только у вас. Таким образом резко сокращается количество ключей, с которыми придется иметь дело. Недостатком асимметричных методов является высокая потребность в вычислительной мощности – асимметричные алгоритмы в несколько тысяч раз медленнее симметричных!

Использование асимметричного метода шифрования представлено на рис. 1.1.2

Рис. 1.1.2 - Использование метода шифрования с открытым ключом.

Важным преимуществом асимметричных методов является возможность идентификации отправителя путем использования его электронной подписи. Идея технологии электронной подписи состоит в следующем. Отправитель передает два экземпляра одного сообщения: открытое и расшифрованное его закрытым ключом (т.е. обратно шифрованное). Получатель шифрует с помощью открытого ключа отправителя расшифрованный экземпляр. Если он совпадет с открытым вариантом, то личность и подпись отправителя считается установленной.

Вопросы реализации электронной подписи и вычисления ее хэша определены в отечественных стандартах "Информационная технология. Криптографическая защита информации", а именно: ГОСТР 34.10-94 "Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма" и ГОСТ 34.11-94 "Функция хэширования".

Одним из ярких представителей асимметричных механизмов криптографии с двумя ключами является PGP (Pretty Good Privacy). Это один из мощнейших современных шифровальщиков. Разработанная Филиппом Циммерманном, свободно распространяемая, эта программа стала практически стандартом шифрованной переписки по электронной почте во всем мире.

Вы можете опубликовать свой публичный ключ на вашей Web-странице, или послать его электронной почтой своему другу. Ваш корреспондент зашифруют сообщение с использованием вашего публичного ключа и отправит его вам. Прочесть его сможете только вы с использованием секретного ключа. Даже сам отправитель не сможет расшифровать адресованное вам сообщение, хотя он сам написал его 5 минут назад. И самое приятное. На сегодня даже самым мощным компьютерам в ЦРУ требуются века, чтобы расшифровать сообщение, зашифрованное с помощью PGP.

Одной из программ, позволяющих быстро и надежно создать PGP ключи и зашифровать письмо, является программа-почтовик The Bat! созданная отечественными программистами из фирмы RITLABS. Данный почтовик позволяет подключать как отдельно скаченные модули PGP вплоть до последних версий, так и использовать встроенную систему PGP-шифрования.

Встроенная в «Летучую мышь» последней версии система PGP, позволяет создавать ключи разрядностью 384-4096бит, ограниченные по времени или бессрочные, осуществлять цифровую подпись писем, а также комбинировать ее с шифрованием. Созданными ключами легко управлять, а шифровка и дешифровка занимают мало времени. Также операции шифрования/дешифрования можно защитить паролем, что существенно повышает безопасность и снижает угрозу раскрытия секретного ключа посредством прямого доступа на компьютер. [2]

В качестве примера программного продукта, реализующего рассматриваемый вид шифрования, рассмотрим программу TrueCrypt от разработчика TrueCrypt Foundation [4].

TrueCrypt – это самая популярная криптографическая программа с огромным списком возможностей. Инсталляция может протекать в двух режимах – походном (т.е. portable) и полном (с установкой). Для зашифровки смонтированных контейнеров или дисков TrueCrypt придется установить. А вот для расшифровки можно обойтись походным режимом.

Хотя TrueCrypt и считается профессиональным криптографическим средством, работать с ним очень просто. К услугам начинающих пользователей удобный мастер создания томов. Он предоставляет удобный доступ ко всем функциям программы, Например, с его помощью можно в пять щелчков мыши смонтировать защищенный логический диск (рис.1.1.3). Мастер попросит выбрать алгоритм шифрования, пароль и файл, в котором и будет храниться контейнер. На конечном этапе придется повозить мышью в течение некоторого времени. Это заметно повышает защищенность ключей шифрования, а следовательно, и саму защиту.

|

|

Рис. 1.1.3 - Окно программы TrueCrypt.

Еще в TrueCrypt реализована одна довольно интересная функция. Можно зашифровать раздел, на котором установлена операционная система (или только папку Windows). Тогда для загрузки системы, чтения и записи файлов потребуется пароль. Хоть это мало имеет отношение к теме статьи, такая защита может быть полезна многим. Вообще, TrueCrypt – это самая криптостойкая программа из всех существующих. Причин тому много. Например, TrueCrypt никогда не записывает на диск расшифрованные данные, а хранит их в оперативной памяти. Это дает гарантию, что на чужом компьютере не утечет ни капли информации. К тому же при размонтировании логического диска из корзины удаляются все файлы и папки, которые были туда с него удалены.

TrueCrypt – одна из тех редких программ, которые трудно за что-то упрекнуть. Особенно редко такие программы бывают бесплатными. Учитывая наличие полностью русифицированного интерфейса, TrueCrypt можно назвать идеальным криптографическим средством.

1.2 Аппаратное шифрование

Большинство средств криптографической защиты данных реализовано в виде специализированных аппаратных устройств. Эти устройства встраиваются в линию связи и осуществляют шифрование всей передаваемой по ней информации. Преобладание аппаратного шифрования над программным обусловлено несколькими причинами.

Во-первых, аппаратное шифрование обладает большей скоростью. Криптографические алгоритмы состоят из огромного числа сложных операций, выполняемых над битами открытого текста. Современные универсальные компьютеры плохо приспособлены для эффективного выполнения этих операций. Специализированное оборудование умеет делать их гораздо быстрее.

Во-вторых, аппаратуру легче физически защитить от проникновения извне. Программа, выполняемая на персональном компьютере, практически беззащитна. Вооружившись отладчиком, злоумышленник может скрытно внести в не изменения, чтобы понизить стойкость используемого криптографического алгоритма, и никто ничего не заметит. Что же касается аппаратуры, то она обычно помещается в особые контейнеры, которые делают невозможным изменение схемы е функционирования. Чип покрывается сверху специальным химическим составом, и в результате любая попытка преодолеть защитный слой этого чипа приводит к самоуничтожению его внутренней логической структуры. И хотя иногда электромагнитное излучение может служить хорошим источником информации о том, что происходит внутри микросхемы, от этого излучения легко избавиться, заэкранировав микросхему. Аналогичным образом можно заэкранировать и компьютер, однако сделать это гораздо сложнее, чем в случае миниатюрной микросхемы.

И в-третьих, аппаратура шифрования более проста в установке. Очень часто шифрование требуется там, где дополнительное компьютерное оборудование является совершенно излишним. Телефоны, факсимильные аппараты и модемы значительно дешевле оборудовать устройствами аппаратного шифрования, чем встраивать в них микрокомпьютеры с соответствующим программным обеспечением.

Даже в компьютерах установка специализированного шифровального оборудования создает меньше проблем, чем модернизация системного программного обеспечения с целью добавления в него функций шифрования данных. В идеале шифрование должно осуществляться незаметно для пользователя. Чтобы добиться этого при помощи программных средств, шифрование должно быть упрятано глубоко в недра операционной системы. С готовой и отлаженной операционной системой безболезненно проделать это не так-то просто. Но даже любой непрофессионал сможет подсоединить шифровальный блок с одной стороны к персональному компьютеру и к внешнему модему с другой.

Современный рынок аппаратных средств шифрования информации предлагает потенциальным покупателям три разновидности таких средств:

1.самодостаточные шифровальные модули (они самостоятельно выполняют всю работу с ключами);

2.блоки шифрования в каналах связи;

3.шифровальные платы расширения для установки в персональные компьютеры.

Большинство устройств первого и второго типа являются узко специализированными, и поэтому, прежде чем принимать окончательное и бесповоротное решение об их приобретении, необходимо досконально изучить ограничения, которые при установке накладывают эти устройства на соответствующее "железо", операционные системы и прикладное программное обеспечение. А иначе можно выбросить деньги на ветер, ни на йоту не приблизившись к желанной цели. Правда, иногда выбор облегчается тем, что некоторые компании торгуют коммуникационным оборудованием, которое уже имеет в своем составе предустановленную аппаратуру шифрования данных.

Платы расширения для персональных компьютеров являются более универсальным средством аппаратного шифрования и обычно могут быть легко сконфигурированы таким образом, чтобы шифровать всю информацию, которая записывается на жесткий диск компьютера, а также все данные, пересылаемые на его гибкий диск и в последовательные порты. Как правило, защита от электромагнитного излучения в шифровальных платах расширения отсутствует, поскольку нет смысла защищать эти платы, если аналогичные меры не предпринимаются в отношении всего компьютера в целом.

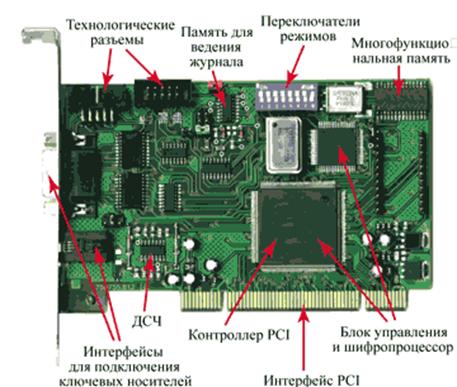

В качестве примера рассмотрим классический вариант аппаратного шифратора для персонального компьютера - плата расширения, вставляемая в слот PCI системной платы ПК. Подобные устройства криптографической защиты данных (УКЗД) выпускают сегодня несколько российских фирм, в том числе и "Анкад" [5]. Как правило, в состав аппаратного шифратора входят блок управления, шифропроцессор, аппаратный датчик случайных чисел, контроллер, микросхемы памяти, переключатели режимов работы и интерфейсы для подключения ключевых носителей (рис. 1.2.1).

Рис. 1.2.1 - Структура устройства криптографической защиты данных "Криптон-9" компании "Анкад".

Блок управления, как следует из его названия, служит для управления работой всего шифратора. Обычно он реализован на базе микроконтроллера. Шифропроцессор представляет собой специализированную микросхему или микросхему программируемой логики (PLD - Programmable Logic Device), которая выполняет шифрование данных (см. рис. 1.2.1). Вообще говоря, УКЗД может иметь несколько шифропроцессоров, например, для взаимного контроля (путем сравнения "на лету" получаемых зашифрованных или открытых данных) и/или распараллеливания процесса шифрования. Для генерации ключей шифрования в устройстве предусмотрен аппаратный датчик случайных чисел (ДСЧ), вырабатывающий статистически случайный и непредсказуемый сигнал, преобразуемый затем в цифровую форму. Обмен командами и данными между шифратором и компьютером обеспечивается контроллером, обычно PCI (или другой системной шины в зависимости от интерфейса шифратора). Взаимодействие шифратора с системной платой ПК осуществляется через контроллер УКЗД. Для хранения ПО микроконтроллера необходима энергонезависимая память, реализованная на одной или нескольких микросхемах. Это же внутреннее ПЗУ используется для записи журнала операций и других целей.

Обычно функции аппаратных шифраторов не ограничиваются только шифрованием, а предоставляют множество дополнительных возможностей (отсюда и более широкое название - УКЗД). Количество и список этих возможностей определяются набором встроенных переключателей, позволяющих настроить конкретные функции устройства согласно требованиям пользователя.

Интерфейсы для подключения ключевых носителей обеспечивают более надежную защиту. В принципе ключи можно хранить и на обычной дискете, но в этом случае они должны считываться через системную шину компьютера, т. е. теоретически существует возможность их перехвата. Поэтому аппаратные шифраторы обычно снабжают интерфейсом для непосредственного подключения устройств хранения ключей. В данном случае это разъемы для подключения ридеров смарт-карт (рис. 1.2.2) и коннекторов для работы с электронными таблетками Touch Memory.

Рис. 1.2.2 - Ридер смарт-карт SR-210.

В последнее время на рынке появились новые типы шифраторов, так называемые USB-токены (рис. 1.2.3)[10]. К сожалению, пока они не могут стать полноценной заменой аппаратному шифратору, прежде всего из-за низкой скорости шифрования. Однако у них есть несколько интересных особенностей. Во-первых, USB-токен представляет собой не только аппаратный шифратор, но и носитель ключей шифрования, т. е. устройство "два в одном". Во-вторых, USB-токены обычно соответствуют распространенным международным стандартам (PKCS #11, ISO 7816, PC/SC и т. д.), и их можно использовать без дополнительной настройки в уже существующих программных средствах защиты информации (например, с помощью ruToken можно проводить аутентификацию в ОС семейства Microsoft Windows). И, наконец, цена такого шифратора в десятки раз ниже, чем классического аппаратного шифратора для шины PCI.

Рис. 1.2.3 - USB-шифратор ruToken, разработанный компаниями "Актив" и "Анкад".

1.3 Обзор программно-аппаратных комплексов шифрования

1.3.1 Аппаратно-программный комплекс шифрования «Континент»

Сертифицированный ФСБ и ФСТЭК России аппаратно-программный комплекс шифрования «Континент» 3.6 является средством межсетевого экранирования и построения отказоустойчивых виртуальных частных сетей (VPN) на основе глобальных сетей общего пользования, использующих протоколы семейства TCP/IP, см рис. 1.3.1(а), внешний вид рассматриваемого устройства показан на рис. 1.3.1 (б)

а) – Построение защищенных сетей на базе АПКШ «Континент»

б) - Внешний вид АПКШ «Континент» 3.6

Рис 1.3.1

АПКШ «Континент» 3.6 обладает всеми необходимыми возможностями, чтобы обеспечить:

· объединение через Интернет территориально распределенных локальных сетей предприятия в единую сеть VPN;

· возможность удаленного защищенного доступа к информационным ресурсами предприятия для мобильных пользователей, посредством VPN соединения;

· разделение прав доступа между информационными подсистемами организации на сетевом уровне;

· сегментирование ЛВС организации;

· организация защищенного взаимодействия со сторонними организациями;

· безопасное удаленное управление маршрутизаторами.

К достоинствам АПКШ «Континент» можно отнести:

· Высокая надежность и отказоустойчивость;

· Простота внедрения и обслуживания;

· Удобство управления и поддержки;

· Высокая пропускная способность;

· Высокая масштабируемость;

· Поддержка всех современных протоколов и технологий

Информацию касающуюся технических характеристик, а также комплектаций и стоимости АПШК «Континент» можно узнать на сайте производителя [6]

1.3.2 Аппаратно-программный комплекс шифрования «ZServer»

Программно-аппаратный комплекс Zserver от разработчика SecurIT [7] состоит из трех программных и двух аппаратных модулей. К программным относятся "Сервер защиты данных" (ПО, устанавливаемое непосредственно на сервер корпоративной сети), "Консоль управления" (модуль, обеспечивающий удаленное управление системой с компьютера офицера безопасности) и "Тревога" (модуль для подачи тревожного сигнала, может быть инсталлирован на любых компьютерах локальной сети). К аппаратному обеспечению относятся входящие в комплект токены или смарт-карты для хранения ключей шифрования и "красная кнопка" - проводное или радиоустройство для мгновенной подачи тревожного сигнала.

Система Zserver реализует ставший сегодня весьма популярным принцип прозрачного шифрования. Это значит, что вся важная информация всегда находится на жестком диске только в закодированном виде. При обращении к ней данные расшифровываются специальным системным драйвером прямо на лету, после чего передаются пользователю уже в открытом виде. При попытке записи информации происходит обратный процесс. Вот только рассматриваемый продукт "заточен" для корпоративного использования, а поэтому имеет некоторые важные особенности. Так, например, в качестве виртуального диска в нем используются не отдельные файлы-контейнеры, как в большинстве других программ, а целые разделы винчестера. Это обеспечивает более высокую скорость работы с информацией, а также гораздо большую надежность. Ведь файл-контейнер может быть удален или испорчен вирусом, злоумышленником или случайно самим пользователем. Зашифрованный же раздел винчестера воспринимается операционными системами просто как неразмеченное место. А поэтому никакими стандартными средствами навредить ему нельзя.

Рис.1.3.2 – Консоль управления системой Zserver

Интересной особенностью системы Zserver является то, что она не содержит встроенных криптографических средств. Она может использовать лишь внешние криптопровайдеры. Но этого не стоит пугаться. В Windows есть стандартные криптографические библиотеки, реализующие надежные алгоритмы шифрования. В большинстве случаев их будет вполне достаточно для защиты коммерческих данных. Однако некоторым государственным организациям закон разрешает использовать только сертифицированные ФСБ криптографические технологии. В этом случае в качестве криптопровайдера для системы Zserver может выступать плата для шифрования "Криптон" или ее программный аналог (они реализуют алгоритм ГОСТ 28147-89).

Для генерации ключей шифрования используются действия пользователя. Человеку предлагается хаотично подвигать мышкой по столу. На основании этих перемещений формируется массив случайных чисел, который и используется для создания ключа. Храниться ключ шифрования может только на защищенных носителях информации: смарт-картах и USB-токенах. Это обеспечивает его надежную защиту от компрометации. При работе системы ключ шифрования всегда находится в оперативной памяти сервера и никогда не записывается на жесткий диск.

Обобщая описание и подводя итог, можно сказать - система Zserver - очень серьезный программно-аппаратный комплекс, предназначенный для защиты конфиденциальной информации, хранящейся на сервере локальной сети. Она специально разработана для корпоративного использования, что видно из ее возможностей. Кроме того, в Zserver реализован ряд функций, увеличивающих надежность защиты и удобство ее использования, которые отсутствуют у подавляющего большинства конкурентов: кворум ключей шифрования, фоновое шифрование, применение атомарных криптографических преобразований и т. п. [8]

2. Анализаторы протоколов (Protocolanalyzers). Мониторинг сети2.1 Анализаторы протоколов и мониторинг сети. Основные понятия и определения

Наиболее подходящим средством исследования сети является анализатор протоколов. Процесс анализа протоколов включает захват циркулирующих в сети пакетов, реализующих тот или иной сетевой протокол, и изучение содержимого этих пакетов. Основываясь на результатах анализа, можно осуществлять обоснованное и взвешенное изменение каких-либо компонент сети, оптимизацию ее производительности, поиск и устранение неполадок. Очевидно, что для того, чтобы можно было сделать какие-либо выводы о влиянии некоторого изменения на сеть, необходимо выполнить анализ протоколов и до, и после внесения изменения.

Анализатор протоколов представляет собой либо самостоятельное специализированное устройство, либо персональный компьютер, обычно переносной, класса Notebook, оснащенный специальной сетевой картой и соответствующим программным обеспечением. Применяемые сетевая карта и программное обеспечение должны соответствовать топологии сети (кольцо, шина, звезда). Анализатор подключается к сети точно также, как и обычный узел. Отличие состоит в том, что анализатор может принимать все пакеты данных, передаваемые по сети, в то время как обычная станция - только адресованные ей. Программное обеспечение анализатора состоит из ядра, поддерживающего работу сетевого адаптера и декодирующего получаемые данные, и дополнительного программного кода, зависящего от типа топологии исследуемой сети. Кроме того, поставляется ряд процедур декодирования, ориентированных на определенный протокол, например, IPX. В состав некоторых анализаторов может входить также экспертная система, которая может выдавать пользователю рекомендации о том, какие эксперименты следует проводить в данной ситуации, что могут означать те или иные результаты измерений, как устранить некоторые виды неисправности сети [3].

Термином мониторинг сети называют работу системы, которая выполняет постоянное наблюдение за компьютерной сетью в поисках медленных или неисправных систем и которая при обнаружении сбоев сообщает о них сетевому администратору с помощью почты, телефона или других средств оповещения. Эти задачи являются подмножеством задач управления сетью.

2.2 Сравнительный анализ программных средств для мониторинга сети

Каждый системный администратор должен знать, на сколько важны системы мониторинга и на сколько они полезны, если их правильно использовать. Особенно если под вашим руководством не один десяток серверов, роутеров и другого сетевого оборудования.

Существует множество программных продуктов, позволяющих осуществлять мониторинг сети, в том числе платные и бесплатные.

Остановимся на бесплатных. У каждой программы есть свои достоинства и недостатки, поэтому зачастую приходится использовать несколько программ.

Рассмотрим наиболее распространенные системы мониторинга.

ZABBIX - свободная система мониторинга компьютерной сети, серверов и сетевого оборудования [8]. Zabbix - одна из лучших программ для мониторинга. Огромная функциональность (за частую не используется даже 60% возможностей). Программа сложна в первоначальной настройке и понимании принципов действия. Однако разобравшись, позволяет ставить на мониторинг оборудование, почти одним кликом мыши. Отлично реализованы способы оповещения (Email, Jabber и даже по sms). Имеет Web-интерфейс, поддерживает SNMP, внешние пробы типа ping, различные проверки. Так же есть отличная функция для хостинг-провайдера - можно создавать сценарии слежения за Web-сайтами. Эти сценарии подражают работе обычного пользователя. Zabbix может зайти на нужную страницу, залогиниться на сайт, при этом на графике можно видеть время загрузки и кол-во трафика при выполнении этих действий. Возможно масштабировать систему, путем установки нескольких серверов, отвечающих за определенный сегмент сети. В результате данные будут обрабатываться на нескольких серверах, а отображаться в одной центральной точке.

Из плюсов можно отметить:

* отличная функциональность;

* возможность масштабирования;

* удобная система оповещений;

* возможность нарисовать карту сети;

* есть агенты под windows;

* возможность подключения скриптов.

Минусы:

* сложность первоначальной настройки;

* не очень хорошая стабильность;

* мониторит меньшее количество узлов чем конкуренты.

Nagios - программа мониторинга компьютерных систем и

сетей с открытым кодом [9]. Предназначена для наблюдения, контроля состояния

вычислительных узлов и служб, оповещает администратора в том случае, если

какие-то из служб прекращают (или возобновляют) свою работу.

Довольно старая система мониторинга, интерфейс

не удобен и мало информативен. Отчеты почти никакие. В стандартном наборе нет

графиков, что очень не удобно, т.к. зачастую надо наблюдать загруженность

канала или CPU. Можно поправить различными плагинами, но на мой взгляд это тоже

не очень удобно и нудно.

Из плюсов можно отметить, что довольно стабильная система, которая железно делает свою функцию - мониторит различные сервисы (тот же zabbix).

Плюсы:

* стабильная и простая система;

* большой набор плагинов;

* мониторит тысячи хостов и десятки тысяч сервисов на одном

Nagios-сервере.

Минусы:

* древний интерфейс;

* нельзя добавлять графики.

Cacti - open-source веб-приложение, система позволяет строить графики при помощи RRDTool. Cacti собирает статистические данные за определенные временные интервалы и позволяет отобразить их в графическом виде. Преимущественно используются стандартные шаблоны для отображения статистики по загрузке процессора, выделению оперативной памяти, количеству запущенных процессов, использованию входящего/исходящего трафика. В простонародье - Кактус. Поддерживает SNMP, удобно группируются графики (возможно указывать временной интервал). На мой взгляд это отличная замена MRTG. Так же возможно подключать свои скрипты для обработки снятых данных, которые затем можно визуализировать.

Из плюсов:

* удобный, современный веб-интерфейс;

* красивые, информативные графики;

* возможность подключения скриптов.

Из минусов:

* сложен в первоначальной настройке;

* служит только для визуализации.

Рассмотрим далее в рамках данной работы, упомянутую выше программу – сетевой монитор Zabbix

2.3 Сетевой монитор Zabbix

ZABBIX — свободная система мониторинга и отслеживания статусов разнообразных сервисов компьютерной сети, серверов и сетевого оборудования, написанная Алексеем Владышевым. Первая версия ПО Zabbix появилась еще в 1998 году и изначально разрабатывалась как внутренний проект. Последняя версия Zabbix 3.0 выпущена совсем недавно – 16 февраля 2016 года. Руководство на русском языке, а также саму программу, можно скачать на сайте http://www.zabbix.com. Итак, рассмотрим основные особенности программы.

Для хранения данных используется MySQL, PostgreSQL, SQLite или Oracle. Веб-интерфейс написан на PHP. ZABBIX поддерживает несколько видов мониторинга:

Simple checks - может проверять доступность и реакцию стандартных сервисов, таких как SMTP или HTTP, без установки какого-либо программного обеспечения на наблюдаемом хосте;

ZABBIX agent - может быть установлен на UNIX-подобных или Windows-хостах для получения данных о нагрузке процессора, использования сети, дисковом пространстве и т.д;

External check — выполнение внешних программ. ZABBIX также поддерживает мониторинг через SNMP.

3.3.1 Архитектура

Zabbix-сервер — это ядро программного обеспечения Zabbix. Сервер может удаленно проверять сетевые сервисы, является хранилищем, в котором хранятся все конфигурационные, статистические и оперативные данные, и он является тем субъектом в программном обеспечении Zabbix, который оповестит администраторов в случае возникновения проблем с любым контролируемым оборудованием.

Zabbix-прокси — собирает данные о производительности и доступности от имени Zabbix сервера. Все собранные данные заносятся в буфер на локальном уровне и передаются Zabbix серверу, к которому принадлежит прокси-сервер. Zabbix прокси является идеальным решением для централизованного удаленного мониторинга мест, филиалов, сетей, не имеющих локальных администраторов. Он может быть также использован для распределения нагрузки одного Zabbix сервера. В этом случае, прокси только собирает данные, тем самым на сервер ложится меньшая нагрузка на ЦПУ и на ввод-вывод диска.

Zabbix-агент — контроль локальных ресурсов и приложений (таких как жесткие диски, память, статистика процессора и т. д.) на сетевых системах, эти системы должны работать с запущенным Zabbix агентом. Zabbix агенты являются чрезвычайно эффективными из-за использования родных системных вызовов для сбора информации о статистике.

Веб-интерфейс — интерфейс является частью Zabbix сервера, и, как правило (но не обязательно), запущен на том же физическом сервере, что и Zabbix сервер. Работает на PHP, требует веб сервер (напр. Apache).

2.3.1 Обзор возможностей

Zabbix предоставляет пользователю следующий набор возможностей:

· Распределённый мониторинг вплоть до 1000 узлов. Конфигурация младших узлов полностью контролируется старшими узлами, находящихся на более высоком уровне иерархии.

· Сценарии на основе мониторинга

· Автоматическое обнаружение

· Централизованный мониторинг лог-файлов

· Веб-интерфейс для администрирования и настройки

· Отчетность и тенденции

· SLA мониторинг

· Поддержка высокопроизводительных агентов (zabbix-agent) практически для всех платформ

· Комплексная реакция на события

· Поддержка SNMP v1, 2, 3

· Поддержка SNMP ловушек

· Поддержка IPMI

· Поддержка мониторинга JMX приложений из коробки

· Поддержка выполнения запросов в различные базы данных без необходимости использования скриптовой обвязки

· Расширение за счет выполнения внешних скриптов

· Гибкая система шаблонов и групп

· Возможность создавать карты сетей

2.3.2 Поддерживаемые платформы

Список поддерживаемых Zabbix-ом платформ приведен в таблице 2.3.1

Таблица 2.3.1

|

Платформа |

ZABBIX-сервер |

ZABBIX-агент |

|

AIX |

Поддерживается |

Поддерживается |

|

FreeBSD |

Поддерживается |

Поддерживается |

|

HP-UX |

Поддерживается |

Поддерживается |

|

Linux |

Поддерживается |

Поддерживается |

|

Mac OS X |

Поддерживается |

Поддерживается |

|

Novell Netware |

- |

Поддерживается |

|

OpenBSD |

Поддерживается |

Поддерживается |

|

SCO Open Server |

Поддерживается |

Поддерживается |

|

Solaris |

Поддерживается |

Поддерживается |

|

Tru64/OSF |

Поддерживается |

Поддерживается |

|

Windows NT 4.0, Windows 2000, Windows 2003, Windows XP, Windows Vista |

- |

Поддерживается |

2.3.3 Установка агента Zabbix на компьютер с Windows

Рассмотрим некоторые аспекты касающиеся установки и настройки Zabbix [11].

Программа установки агента Zabbix для всех поддерживаемых версий операционных систем семейства Windows - Windows (All), доступна для скачивания в разделе DOWNLOAD официального сайта Zabbix. Предлагаемый ZIP-архив zabbix_agents_1.8.2.win.zip содержит папки win32 и win64 (для 32 и 64 разрядных версий Windows, соответственно), в каждой из которых содержится интересующий нас файл zabbix_agentd.exe.

По умолчанию конфигурация агента Zabbix хранится в файле C:zabbix_server.conf. Подробное описание всех опций, которые можно задать этом файле, имеется в разделе Zabbix агент (Windows) официальной документации. Минимальный вариант может состоять из IP-адреса сервера Zabbix:

1.Server=

После создания файла конфигурации необходимо поместить файл zabbix_agentd.exe в выбранную папку (в моем случае C:), а затем выполнить команды установки и запуска службы Zabbix Agent (в дальнейшем служба будет автоматически запускаться при запуске операционной системы):

1.zabbix_agentd.exe --install

2.zabbix_agentd.exe --start

На этом настройка агента Zabbix завершается. Для управления агентом (службой Zabbix Agent) можно использовать любые стандартные инструменты Windows.

Настройка профиля пользователя

По умолчанию для входа в Веб-интерфейс Zabbix необходимо использовать Login name (имя пользователя) admin и Password (пароль) zabbix. Сразу после первого входа следует настроить профиль пользователя, перейдя по ссылке Profile в правом верхнем углу страницы. На открывшейся странице USER PROFILE: Zabbix Administrator необходимо нажать кнопку Password и задать новый пароль, а также изменить Language (язык Веб-интерфейса) на Russian (RU) (изменение языка произойдет при следующем входе в Веб-интерфейс). Кроме этого на время настройки рекомендуется отключить Auto-logout (автозавершение сеанса при отстутсвии активности пользователя в течение заданного в соседнем поле интервала времени), а также увеличить Rows per page (количество строк, отображаемых на одной странице) с 50 до 150 (см. рис. 3.3.2):

Рис. 2.3.1 – Окно «User Profile»

Настройка отправки уведомлений по Email

Zabbix позволяет уведомлять пользователей о событиях (например, об изменении состояния триггеров) посредством отправки сообщений по Email, через Jabber и с помощью GSM-модема, а также путем запуска произвольных скриптов. В рамках данной работы, рассмотрим настройку отправки уведомлений по Email, которая включает в себя три этапа:

1. настройку средства передачи Email;

2. привязку средства передачи Email к профилю пользователя;

3. создание действия, обеспечивающего отправку уведомлений.

Для настройки средства передачи Email необходимо зайти в раздел Администрирование » Типы средств передачи, а затем перейти по ссылке Email в столбце Описание. На открывшейся станице НАСТРОЙКИ СРЕДСТВ ПЕРЕДАЧИ следует задать SMTP сервер, SMTP приветствие (приветствие, которое будет использоваться в SMTP-команде HELO) и SMTP адрес электронной почты (почтовый адрес отправителя сообщений) рис. 2.3.2:

Рис. 2.3.2 – Окно «Настройка средств передачи»

Для выполнения привязки средства передачи Email к профилю пользователя необходимо перейти на страницу ПРОФИЛЬ ПОЛЬЗОВАТЕЛЯ : Zabbix Administrator и нажать кнопку Добавить под списком Средства Передачи. В открывшемся окне Средство передачи нужно задать почтовый адрес получателя сообщений в поле Отправлять:

Рис. 2.3.3 – Окно «Средство передачи»

Для создания действия, обеспечивающего отправку уведомлений об изменении состояния триггеров, следует зайти в раздел Настройка » Действия, выбрать в выпадающем списке Событие значение Триггеры и нажать кнопку Создать действие. На открывшейся странице НАСТРОЙКА ДЕЙСТВИЙ нужно ввести Имя (произвольное название действия), включить Сообщения восстановления (уведомления о восстановлении нормального значения проверяемого параметра) и нажать кнопку Новый в разделе Условия действия. В открывшейся форме Изменить операцию необходимо выбрать в выпадающем списке Отправить сообщение значение Одному пользователю, нажать кнопку Выбрать и щелкнуть по ссылке Admin в столбце Алиас открывшегося окна Пользователи (после закрытия данного окна произойдет автоматическая подстановка параметров средства передачи в поле Медиа пользователя). После внесения всех изменений страница НАСТРОЙКА ДЕЙСТВИЙ должна выглядит так (рис. 2.3.4):

Рис. 2.3.4 – Окно «Настройка действий»

Ручное добавление узлов сети

Рассмотрим ручное добавление узлов сети на примере Zabbix Server (компьютера с серверной частью и агентом Zabbix). По умолчанию он уже имеется в списке наблюдаемых улов, однако, шаблон Template_Linux + Zabbix, который с ним соединен, не ведет наблюдение за его состоянием. Для изменения конфигурации узла сети Zabbix Server нужно зайти в раздел Настройка » Узлы сети и перейти по ссылке Zabbix Server в столбце Имя. На открывшейся странице КОНФИГУРАЦИЯ УЗЛОВ СЕТИ следует изменить Имя (в случае компьютера с Linux/Unix под именем понимается значение параметра Hostname, заданное в файле zabbix_agentd.conf, а в случае компьютера с Windows - имя компьютера в сети Microsoft) и выбрать в выпадающем списке Состояние/значение Наблюдается.

Далее необходимо отметить шаблон Template_Linux и нажать кнопку Отсоединить и Очистить, а затем нажать кнопку Добавить, в открывшемся окне ШАБЛОНЫ выбрать в выпадающем списке Группы значение Templates, отметить шаблон Template_FreeBSD и нажать кнопку Выбрать. В результате будет получена конфигурация, показанная на рис.2.3.5.

Рис. 2.3.5 – Окно «Конфигурация узлов сети»

Через несколько минут можно зайти в раздел Мониторинг » Последние данные, выбрать в выпадающих списках Группа и Узел сети значения Все и убедиться, что Zabbix начал следить за состоянием добавленного узла сети.

Автоматическое добавление узлов сети

Благодаря встроенному механизму обнаружения, Zabbix позволяет организовать автоматическое добавление и удаление узлов сети. В этом разделе рассмотрено добавление и удаление рабочих станций с Windows, на которые установлен агент Zabbix. Для того, чтобы сервер Zabbix каждые полчаса сканировал заданный диапазон IP-адресов на наличие таких рабочих станций, добавлял найденные рабочие станции в группу узлов сети Windows Workstations и присоединял к ним шаблон Template_Windows, а также удалял из группы узлов сети Windows Workstations рабочие станции, которые не проявляют "признаки жизни" в течении предопределенного интервала времени, необходимо создать:

1. правило обнаружения;

2. действие, обеспечивающее добавление узлов сети;

3. действие, обеспечивающее удаление узлов сети.

По умолчанию правило Local network уже имеется в списке правил обнаружения, однако, во-первых, его параметры могут не соответствовать нашим требованиям, во-вторых, оно находится в деактивированном состоянии. Для изменения конфигурации правила обнаружения Local network следует зайти в раздел Настройка » Обнаружение и перейти по ссылке Local network в столбце Имя.

На открывшейся странице НАСТРОЙКИ ОБНАРУЖЕНИЯ необходимо задать в поле Диапазон IP-адресов значение, соответствующее конфигурации корпоративной сети, в поле Задержка (seconds) - частоту выполнения правила обнаружения в секундах, а также выбрать в выпадающем списке Состояние значения - Активен (рис.2.3.6)

Рис. 2.3.6 – Окно «Настройки обнаружения»

Для создания действия, обеспечивающего добавление узлов сети, необходимо зайти в раздел Настройка » Действия, выбрать в выпадающем списке Событие значение Обнаружение и нажать кнопку Создать действие. На открывшейся странице НАСТРОЙКА ДЕЙСТВИЙ следует задать в поле Имя произвольное имя действия, удалить текст, содержащийся в полях Тема по умолчанию и Сообщение по умолчанию, а также задать условия действия и выполняемые операции. Для добавления условий нужно нажимать кнопку Новый, задавать в полях ввода формы Новая операция соответствующие значения и нажимать кнопку Добавить. В рассматриваемом случае, достаточно одновременного выполнения трех условий - Тип сервиса = Zabbix агент, Состояние обнаружения = Up и Полученное значение содержит Windows. Убеждаемся, что в поле Тип калькуляции выбрано значение AND/OR или AND. Для добавления операций необходимо нажимать кнопку Новый, задавать в полях формы Изменить операцию соответствующие значения и нажимать кнопку Добавить. В рассматриваемом случае достаточно двух операций - Добавить в группу "Windows Workstations" и Соединить с шаблоном "Template_Windows". После внесения всех изменений страница НАСТРОЙКА ДЕЙСТВИЙ должна выглядеть примерно так, как показано на рис 2.3.7:

Рис. 2.3.7 – Окно «Настройка действий»

Процедура создания действия, обеспечивающего удаления узлов сети, полностью аналогична рассмотренной. Естественно, придется задать другие, имя, условия и операцию. В этот раз достаточно одновременного выполнения трех условий: Тип сервиса = Zabbix агент, Состояние обнаружения = Down и Доступен/Недоступен ≥ 604800 (604800 секунд = 7 суток), а также единственной операции Удалить узел сети (см. рис. 2.3.8).

Рис. 2.3.8 – Окно «Настройка действий - удаление узла сети»

Через час-другой можно зайти в раздел Мониторинг » Dashboard, перейти к таблице Состояние обнаружения и убедиться, что Zabbix приступил к автоматическому добавлению узлов сети. Количество добавленных узлов сети содержится в столбце Up, а ссылка Local network в столбце Правило обнаружения позволяет получить более подробную информацию о состоянии всех обнаруженных узлов сети.

Создание графиков

Графики Zabbix могут отображать изменение любого числа значений любых элементов данных с течением времени. Например, для создания графика, отображающего входящий и исходящий трафик через интерфейс bge0, необходимо зайти в раздел Настройка » Узлы сети и перейти по ссылке Графики в столбце Графики. На открывшейся странице ГРАФИКИ следует нажать кнопку Создать график. На открывшейся странице НАСТРОЙКА ГРАФИКОВ нужно ввести Имя (произвольное название графика) и нажать кнопку Добавить. В открывшемся окне Элемент графика следует нажать кнопку Выбрать, в открывшемся окне ЭЛЕМЕНТЫ ДАННЫХ щелкнуть по ссылке Incoming traffic on interface bge0. После закрытия окна ЭЛЕМЕНТЫ ДАННЫХ необходимо задать в поле Цвет шестнадцатеричный код цвета в формате RRGGBB или щелкнуть по индикатору цвета справа и выбрать цвет в открывшемся окне (также для украшения графиков я предпочитаю выбирать в выпадающем списке Способ черчения значение Градиентная Линия). После добавления элемента графика Incoming traffic on interface bge0 нужно аналогичным способом добавить элемент графика Outgoing traffic on interface bge0. В результате внесения всех изменений страница НАСТРОЙКА ГРАФИКОВ должна выглядеть так, как показано на рис 2.3.9:

Рис. 2.3.9 – Окно «Настройка действий– удаление узла сети»

Созданный график можно увидеть в разделе Мониторинг » Графики.

ЗаключениеВ курсовой работе были рассмотрены некоторые аспекты информационной безопасности, а именно принципы шифрования, а также программные и аппаратные средства, применяемые для защиты информации. Также был сделан обзор средств мониторинга сетей, при этом упор делался на свободно-распространяемое программное обеспечение, являющееся наиболее популярным среди пользователей. В качестве примера был сделан более детальный анализ сетевого монитора Zabbix, приведены рекомендации по его установке и настройке.

В целом можно сделать вывод, что анализ и мониторинг сетей являются такой же неотъемлемой частью систем обеспечения информационной безопасности как и применение средств аппаратного и программного шифрования.

Библиографический список1. А.Соколов, О.Степанюк «Защита от компьютерного терроризма». Справочное пособие. БХВ-Петербург Арлит 2002

2. Ганичкин, Сыромятников «Информационная безопасность». Курс лекций.: СГЭУ 2005;

3. В.Г. Олифер, Н.А. Олифер «Компьютерные сети. Принципы, технологии, протоколы» 4-е изд: Спб изд Питер 2010г

Интернет-ресурсы

4. www.truecrypt.org

5. www.ancud.ru

6. www.securitycode.ru

7. www.zecurion.ru

8. www.zabbix.com

9. www.nagios.org

10. www.bytemag.ru

[1] Национальный стандарт РФ «Методы и средства обеспечения безопасности. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий» (ГОСТ Р ИСО/МЭК 13335-1-2006).

[2] Рекомендации по стандартизации «Информационные технологии. Основные термины и определения в области технической защиты информации» (Р 50.1.053-2005).

(zip - application/zip)

(zip - application/zip)