МЧС РОССИИ

САНКТ-ПЕТЕРБУРГСКИЙ УНИВЕРСИТЕТ

ГОСУДАРСТВЕННОЙ ПРОТИВОПОЖАРНОЙ СЛУЖБЫ

Кафедра прикладной математики и информационных технологий

КУРСОВОЙ ПРОЕКТ

по дисциплине «Информационные технологии»

Специальность 20.05.01 «Пожарная безопасность»

уровень специалитета

Вариант № 31

ФИО Филимонов Д.В.

специальность 20.05.01

курс, группа 61.119ПБ

зачётная книжка № ИБЖ 0136

Дата сдачи курсового проекта ___20.04.2020____

Санкт-Петербург

20__

I.Обработка и обобщение материалов в области средств компьютерных технологий

Тема: «Кибератаки и реальный мир»

1.КИБЕРАТАКИ И РЕАЛЬНЫЙ МИР

По мере того как современное общество все более погружается в информационное пространство, а повседневная жизнь людей пересекается с новейшими цифровыми технологиями, все чаще приходится сталкиваться с различными проявлениями нового вида террористических актов, совершенных в кибернетическом пространстве.

Если еще совсем недавно просторы Интернета активно использовались различного рода мошенниками, которых интересовала исключительно финансовая выгода, то теперь возможности виртуального пространства оказались в руках более опасных игроков, преследующих в первую очередь политические цели.

Современный кибертерроризм по своим масштабам, техническим возможностям и последствиям можно с полной уверенностью ставить в один ряд с традиционным терроризмом и организованной преступностью.

Кибертерроризм – это комплекс незаконных компьютерных и телекоммуникационных действий, порожденных самим обществом на определенном этапе своего развития. Кибертерроризм в современном мире внедрился в разум людей на всей планете. И поскольку сеть интернет с каждым днем становится популярной во всех областях деятельности, отдельные лица или группы могут быть полностью анонимами в киберпространстве, для угроз гражданам, конкретным группам, сообщества и целые страны, без присущей угрозы захвата, травм или смерти нападающего.

Под понятием «информационный криминал» в наши дни подразумевает действия отдельных лиц или групп, направленные на взлом системы, хищения или разрушения информации в корыстных или хулиганских целях. Это, как правило, разовые преступления против конкретного объекта киберпространства. Любое преступление, совершенное в киберпространстве – это виновное противоправное вмешательство в работу компьютеров, компьютерных сетей, программ, баз данных, а также иные противоправные общественно опасные действия, совершенные с помощью или посредством компьютеров, компьютерных сетей или программ. Ключевым отличительным признаком киберпреступности принято считать корыстный характер действий злоумышленника.

Кибератаки на информационные системы включает в себя прямое использование ресурсов интернета в качестве средств совершения терростических атак против объектов инфраструктуры. Орудием кибертерактов выступает вредоносное программное обеспечение. По данным Международного института антитеррористической политики, террористы уже использовали или в состоянии использовать такие виды «кибероружия», как компьютерные вирусы, «черви» и «троянские кони», «логические бомбы».

Ключевой целью кибертеррористов выступают системы управления критическими важными объектами инфраструктуры ( транспорт, атомная энергетика, электросети т.д.), нарушение работы которых может повлечь значительные негативные последствия. Причем последние не ограничиваются самими атакованными компьютерными системами, а затронут объекты жизнеобеспечения городов (электроэнергетические сети, систему теплоснабжения), авиа-, морского, речного и железнодорожного транспорта, атомной энергетики и т.д., что наглядно продемонстрировал вирус STUXNET.

Целями деятельности террористов в сети интернет являются реклама своей деятельности, пропаганда террористической идеологии, запугивание и дезинформация, поддержание взаимодействия внутри террористической организации и противодействие пропаганде противника.

С помощью интернета происходит вербовка и вовлечение граждан в террористическое общество. Поскольку сеть интернет обладает повышенной анонимностью найти жертву и завербовать его в террористическую группировку не представляет особой сложности. С использованием сети интернет формируется организация террористических операций, с непосредственными исполнителями проводится инструктаж, решаются теоритические и тактические задачи во время проведения терактов.

Так же путем анонимности происходит финансирование террористической деятельности, планирование дальнейших действий и общение между участниками такого преступного формирования, приобретения оружия.

Преступные посягательства на объекты компьютерной инфраструктуры и информационные сети. Специалисты относят к таковым, например, выведение из строя информационных систем, которые приведет к бесконтрольной работоспособности поражаемого объекта, что особенно опасно на предприятиях атомного и химического производства, а также в военной сфере, либо организацию разрушительных атак (уничтожение информационных ресурсов и линий коммуникаций либо физическое уничтожение структур, в которые включаются информационные системы).

Например, в 2007 году в Эстонии пропал интернет по всей стране, хотя уже в те годы это была колоссальная проблема, как для общества, так и для государства. Как оказалось, 20-ти летний парень Дмитрий Глушкевич просто перезагрузил серверы Эстонии, при этом нарушив нормальную работу в сети: закрылись банкоматы, не открывались интернет-сайты, пришлось сворачивать госсистемы. Тем самым причинил ущерб в размере 30 млн. крон.

Активность массовых атак была замечена в 2017 году, когда кибертеррористы были наставлены на максимальный и более масштабный охват и причинение ущерба государству и обществу. Как это было, например, в случае с NotPetya, WannaCry, которые взбудоражили весь мир. Бывало так, что закономерность работы вредоносного персонального обеспечения даже не подразумевала возможность расшифровывания данных, а используемые методы распространения были настолько эффективными и прочными, что позволили заражению в считанные минуты распространиться по все планете. Если в 2015-2016 годах подобных атак практически не было, то в 2017 году всплеск и повышение кибертеррористических атак насчитывалось порядка свыше тысячи.

Кибератаки которые перевернули страницу в истории киберпреступлений, по просьбе «Ведомостей» эксперты антивирусных компаний «Доктор Веб», Eset и «Лаборатории Касперского», а также компании Digital Security (анализ уязвимостей IT- систем) перечислили самые важные кибератаки в истории. Каждая из них перевернула страницу в истории киберпреступлений и наглядно продемонстрировала всю хрупкость нового мира, в котором пытается освоиться человечество.

1.

Червь

Морриса – один из первых сетевых червей , распространяемых через интернет,

написанный аспирантом Корнеллского университета Робертом Таппаном Мориссом и

запущен 2 ноября 1988г. в Массачусетском технологическом институте. Ущерб от

червя Морриса был оценен примерно в $96,5 млн. на фото дискета с исходным кодом

червя, хранящимся в музее науки в Бостоне.

Вирус поразил около шести тысяч узлов. При сканировании компьютера червь определял, инфицирован ли уже компьютер или нет, и случайным образом выбирал, перезаписывать ли существующую копию. С определенной периодичностью программа, так или иначе, перезаписывала свою копию. Червь использовал давно известные уязвимости в почтовом сервере, с подбором паролей по словарю. Словарь был небольшой – всего лишь около 400 ключевых слов. В конце 1980 годах о компьютерной безопасности мало кто задумывался, и имя учетной записи совпадал с реальным именем пользователя.

2. Компьютерный вирус «Чернобыль», также известный под именами «Чих» и CIH, стал первой вредоносной программой, которая была способна повредить аппаратную часть компьютера - микросхему. Вирус впервые появился в июне 1998г., и с тех пор его эпидемия не прекращалась, написанный тайваньским студентом Чэнь Инхао, работающий только под операционной системой Windows 95/98/ME.

Вирус активизировался и уничтожал данные на жестких дисках инфицированных компьютеров, на некоторых компьютерах было испорчено содержимое микросхем BIOS. По различным оценкам, от вируса пострадало около полумиллиона персональных компьютеров по всему миру.

3. 26 мартf 1999 года вирус Mellissa созданный Дэвидом л. Смитом, стал первым вредоносным кодом, распространяющимся по электронной почте. Была нарушена работа почтовых серверов нескольких крупных компаний во многих странах. Механизм распространения вируса был вызывал взрывную волну инфицированных писем. В результате резко возрастала нагрузка на почтовые серверы и существенно замедлялась – или прекращалась – обработка почтовых сообщений. Ущерб от эпидемии оценили в $80 млн.

4.

Вирус

Mafiaboy, распространившийся в

2000г. – одна из первых полномасштабных DDoS

– атак (распределенный отказ в обслуживании) через интернет – серверы крупных

компаний. Атаку на несколько известных сайтов, включая Yahoo,

Fifa.com,

Amazon, Dell,

eBay и CNN,

начал ученик канадской средней школы. Ущерб составил примерно $1,2

млрд.

5. Cabir – первый мобильный вирус – полноценный компьютерный червь, заражавший телефоны в 2004 году. Если телефон был заражен, то каждый раз при включении телефона на экране показывалось сообщение «Cabire». Вирус маскировался под программу для защиты телефона Caribe Security Manager, которую в виде специального файла пользователь должен был установить самостоятельно. Также он пытался заразить телефоны через Blutooth.

6. Zeus- троянская программа, появившаяся в 2007 г., - первый в истории случай распространения вредоносного софта через социальные сети. Пользователям Facebook передавалось несколько фотосообщений, которые переадресовывали на сайты с вирусом Zeus. Затем троянская программа внедрялась в систему, перехватывала регистрационные данные пользователя, что позволяло похищать средства со счетов клиентов ведущих европейских банков. Вирусная атака затронула Испанию, Италию, Германию и Нидерланды. Атаками подвергались не только персональный компьютер жертвы, но и мобильное устройство.

7.

StuxNet – первый вирус

военного назначения и первое реально использованное кибероружие. Он атаковал

промышленные системы, которые управляли производственными процессами в 2010г. StuxNet

вывел из строя ядерные объекты Ирана, физически разрушив инфраструктуру: тогда

могло пострадать до 20% ядерных центрифуг Ирана.

8.

Вирус

Lazarus в 2014 г. привел к

масштабной утечке личных данных сотрудников Sony

Pictures, электронной почты и

неизданных фильмов киностудии. Потери компании были оценены в $100 млн. (из них

$83млн – из-за потери готовящихся к прокату картин). Считается, что атака на

серверы Sony была выполнена

кибергруппой Lazarus, связанной с

правительством Северной Кореи.

9.

Специально

разработанный для атак на энергетические компании вирус Industroyer

предположительно стал причиной сбоев энергоснабжении в Киеве в декабре 2016г.

Использует четыре легитимных протокола связи, широко распространенных в

энергетике, управлении транспортом, водоснабжении и др. Как следствие, он не

требует от хакеров предварительного поиска уязвимостей в сетях.

10.

Знаменитый

вирус – шифровальщик WannaCry

в мае 2017г. атаковал 200 000 компьютеров в 150 странах мира. Ущерб оценен

в $1 млрд. Вирус проникал на компьютеры с операционной системой Windows,

куда не были установлены обновления, шифровал содержимое жестких дисков и

требовал с пользователей $300 за расшифровку. На фото британский IT-

эксперт Маркус Хатчинс, которому приписывают нейтрализацию вируса – вымогателя.

Правда, спустя два месяца Хатчинса арестовали в США по обвинению в

распространении другой вредоносной программы – Kronos.

С помощью этого вируса в 2014-2015гг. кибермошенники успешно воровали данные

банковских карт.

Киберпреступность сегодня составляет значительно более серьезную опасность, чем 5 лет назад, в связи с использованием преступниками новейших информационных технологий, а также через растущую уязвимость современного индустриального общества.

Невзирая на усилия государств, которые направлены на борьбу с киберпреступниками, их количество в мире не уменьшатся, а, напротив, постоянно растет.

Обеспечение информационной безопасности - комплексная задача. В ней нет важных или второстепенных вопросов. Например, нельзя организовать защиту от внешних атак, не уделяя внимания подготовке персонала.

Эффективно противодействовать современным угрозам способны только те системы, которые с самых ранних стадий разработки проектировались с учетом требований безопасности. При этом безопасность – это не статичное состояние, а динамичный процесс, в рамках которого производители адаптируют свои решения для защиты от постоянного изменяющихся угроз.

II.Разработка фрагмента базы данных

Вариант 1. Учет и выдача сведений об участии обучающихся в кружках научного общества на месяц

Откроем программу MS Access и создадим новую БД, дадим ей наименование «Научные кружки». Создадим таблицу «Руководители». Для этого созданную программой Таблицу1 откроем в режиме конструктора и пропишем поля, укажем типы данных для полей и выберем ключевое поле – Код_кружка. Созданная таблица в режиме конструктора представлена на рис. 1.

Рисунок 1 – Таблица «Руководитель» в режиме конструктора

Создадим таблицу Обучающиеся. Для этого зайдем на вкладку Создание и выберем пункт Таблица, сохраним ее, откроем в режиме конструктора и пропишем поля. Для поля Кружок в типах данных выберем Мастер подстановок, на следующем шаге укажем, что данные необходимо взять из таблицы, выберем таблицу Руководитель и свяжем данное поле с полем Номер кружка и Название. Для просмотра выберем оба поля (не будет ставить галочку – Скрыть ключевые поля). Таким образом при заполнении таблицы Обучающиеся данное поле будет представлено в виде выпадающего списка из указанной нами таблицы.

В качестве ключевого поля данной таблицы добавим поле № п/п так как мы ходим чтобы одна и также группа могла посещать разные кружки. Созданная таблица в режиме конструктора представлена на рис. 2.

Рисунок 2 – Таблица «Обучающиеся» в режиме конструктора

Свяжем таблицы. Для этого зайдем на вкладку работа с базами данных и выберем пункт Схема данных. Так как при создании таблицы Обучающиеся мы использовали данные из таблицы Руководитель, то связь между таблицами уже сформирована. Уточним ее. Выделим связь, вызовем контекстное меню, выберем пункт Изменить связь и проставим 3 галочки: каскадное удаление и обновление связанных полей, обеспечение целостности данных. Схема данных представлена на рис. 3.

Рисунок 3 – Схема данных

Заполним

таблицу Руководитель. Обратим внимание на то, что некоторые кружки имеют

одинаковое название, но отличаются кодом и соответственно ими проводят разные

преподаватели. Внесем в таблицу информацию о 9 кружках. Заполненная таблица

представлена на рис. 4.

Рисунок 4 – Заполненная таблица «Руководитель»

Заполним таблицу Обучающиеся таким образом, что некоторые группы смогут пройти обучение на нескольких курсах. Поле Кружок заполняется из выпадающего списка (рис. 5).

Рисунок 5 – Заполненная таблица «Обучающиеся»

Отсортируем таблицу Обучающиеся одновременно по дате и количеству. Для воспользуемся расширенным фильтром.

Откроем таблицу Обучающиеся, зайдем на вкладку Главная – Сортировка и фильтр и выберем пункт Дополнительно – Расширенный фильтр. В открывшемся окне расширенного фильтра пропишем условия сортировки (рис. 6).

Рисунок 6 – Условие для расширенного фильтра

Сохраним фильтр в виде запроса, которому дадим наименование Сортировка обучающихся. Результат сортировки представлен на рис. 7.

Рисунок 7 – Результат сортировки таблицы «Обучающиеся»

Настроим и сохраним в виде запроса фильтр «Кружки с буквой Т». Для этого откроем таблицу Руководитель, выберем на главной вкладке пункт Дополнительно – Расширенный фильтр и пропишем условие (рис. 8).

Рисунок 8 – Настройка фильтра

Сохраним данный фильтр в виде запроса под наименованием «Кружки с буквой Т». Результат выполнения запроса представлен на рис. 9.

Рисунок 9 – Результат выполнения запроса «Кружки с буквой т»

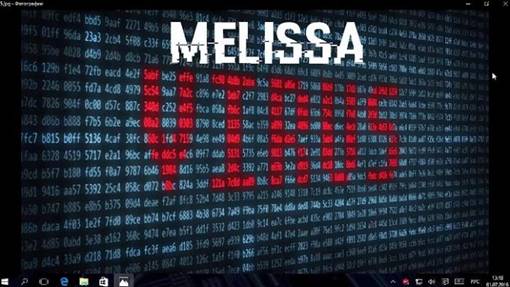

Настроим и сохраним в виде запроса фильтр «Обучающиеся больше 5». Точно также откроем таблицу Обучающиеся, зайдем в расширенный фильтр и для поля Кол-во обучающихся условие >5 (рис. 10).

Рисунок 10 – Условие для фильтрации данных

Сохраним данный фильтр в виде запроса. Результат выполнения запроса представлен на рис. 11.

Рисунок 11 – Результат выполнения запроса «Обучающиеся больше 5»

Настроим и сохраним в виде запроса фильтр «Обучающиеся больше или равно 10». Данный фильтр создается аналогичным образом. Условие фильтрации и результат выполнения запроса представлены на рис. 12, 13.

Рисунок 12 – Условие для фильтрации данных

Рисунок 13 – Результат выполнения запроса «Обучающиеся больше или равно 10»

Создадим запросы.

А. Запрос «Основной», который будет содержать данные из обеих таблиц.

Для этого зайдем на вкладку Создание и выберем пункт Конструктор запросов. Выведем на экран две таблицы и все необходимые поля. Запрос в режиме конструктора представлен на рис. 14.

Рисунок 14 – Запрос «Основной» в режиме конструктора

Результат выполнения запроса представлен на рис. 15.

Рисунок 15 – Результат выполнения запроса «Основной»

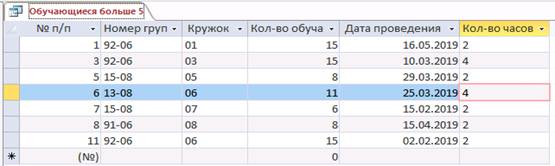

B. Запрос «Руководители кружков», который будет выводить на экран информацию о руководителях научных кружков и номерах групп.

Конструктор запроса и результат его выполнения представлены на рис. 16, 17.

Рисунок 16 – Запрос «Руководители кружков» в режиме конструктора

Рисунок 17 – Результат выполнения запроса «Руководители кружков»

С. Запрос «Кружки с 12 марта по 30 марта 2019 г», который будет выводить на экран информацию о проведении кружков в данный период.

Конструктор запроса и результат его выполнения представлены на рис. 18, 19.

Рисунок 18 – Запрос «Кружки с 12 марта по 30 марта 2019 г» в режиме конструктора

Рисунок 19 – Результат выполнения запроса «Кружки с 12 марта по 30 марта 2019 г»

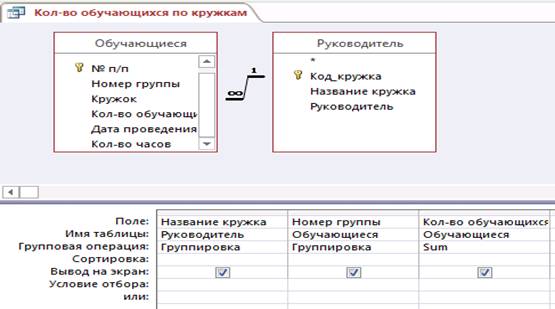

D. Запрос «Кол-во обучающихся по кружкам», который будет выводить на экран информацию о номерах групп и количестве обучающихся по кружкам каждого типа (с групповой операцией).

Добавим несколько записей в таблицу Обучающиеся по группам 92-06 и 91-06.

Конструктор запроса и результат его выполнения представлены на рис. 20, 21.

Рисунок 20 – Запрос «Кол-во обучающихся по кружкам» в режиме конструктора

Рисунок 21 – Результат выполнения запроса «Кол-во обучающихся по кружкам»

Создадим формы для ввода, просмотра и редактирования данных таблиц. Для этого на панели навигации выделим таблицу Руководитель, зайдем на вкладку Создание и нажмем на кнопку Форма. Форма для данной таблицы будет создана программой автоматически. Аналогичным образом создадим форму и для таблицы Обучающиеся.

Созданные формы представлены на рис. 22, 23.

Рисунок 22 – Форма «Руководитель»

Рисунок 23 – Форма «Обучающиеся»

Создадим отчет «Общее количество обучающихся» на основании запроса D. Для этого на панели инструментов выделим данный запрос, зайдем на вкладку Создание и нажмем на кнопку Отчет. Программа автоматически создаст отчет, откроем его в режиме конструктора и отредактируем. Созданный отчет представлен на рис. 24.

Рисунок 24 – Отчет «Общее количество обучающихся»

Создадим таблицу в Excel по запросу пункта «b», которая будет связана с данными из файла Access. Построить по этой таблице график или сделать диаграмму, отобразить в ней название осей, задать имя диаграммы или графика.

Выделим на панели навигации запрос «Кол-во обучающихся больше или равно 10», далее зайдем на вкладку Внешние данные и выберем пункт Экспорт – Excel. В отрывшемся окне укажем папку для выгрузки файла. Наименование оставим такое же как в запросе.

Откроем выгруженный файл (рис. 25).

Рисунок 25 – Выгруженный запрос в формате Excel

Построим диаграмму, на которой разместим информацию об количестве обучающихся на кружках по группам. Для этого выделим диапазон ячеек B1:D7, зайдем на вкладку Создание – Диаграммы – Гистограмма. Выберем понравившийся тип гистограммы и пропишем наименование. Добавим подписи осей.

Созданная диаграмма представлена на рис. 26.

Рисунок 26 – Диаграмма «Количество обучающихся по кружкам»

III.Заключение

Современное общество сложно представить без информационных технологий. Данное понятие определяется как совокупность методов и средств получения и использования информации на базе вычислительной и информационной техники, с широким применением информационных методов. Позволяют активизировать и эффективно использовать информационные ресурсы общества, автоматизировать информационные процессы. Процессы, происходящие в связи с информатизацией общества способствуют не только ускорению научно-технического прогресса, но и созданию качественно новой информационной среды.

Подводя итог, можно сказать, что информационные технологии играют огромную роль в современном обществе. Умение применять в своей деятельности современные технологии становится одним из основных компонентов профессиональной подготовки любого специалиста.

III. Литература

Основная литература:

1. Информатика. Базовый курс : учебное пособие : [гриф Мин. обр.] / ред. С. В. Симонович. - 3-е изд. - СПб. : Питер, 2014. - 640 с. : ил. - (Учебник для вузов) ISBN 978-5-496-00217-2

2. Информатика : учебник : [гриф Мин. обр.] / В. А. Каймин ; М-во обр. РФ. - 6-е изд. - М. : ИНФРА-М, 2014. - 285 с. : ил., рис. - (Высшее образование). – Режим доступа: http://elib.igps.ru/?4&type=card&cid=ALSFR-590249d6-0bdf-4609-a896-df2659d17c9a&remote=false

Дополнительная литература:

3. Базы данных : учебное пособие : [гриф МЧС] / А. Ю. Иванов ; МЧС России. - СПб. :СПбУ ГПС МЧС России, 2010. - 204 с. Режим доступа: http://elib.igps.ru/?21&type=card&cid=ALSFR-da55247e-92d5-4735-9e60-d9dced2ec18a.

4. Безопасность информационных систем и защита информации в МЧС России: учебное пособие Синещук Ю.И. [и др.] Издательство: Санкт-Петербургский университет ГПС МЧС России, Санкт-Петербург Количество страниц: 300 Год издания: 2012 Гриф: Рекомендовано МЧС РФ http://elib.igps.ru/?143&type=card&cid=ALSFR-6d86bbe6-aeac-49db-bc2e-068c7a55cb8d.

5. Базы данных : учебное пособие : [гриф МЧС] / А. Ю. Иванов ; МЧС России. - СПб. :СПбУ ГПС МЧС России, 2010. - 204 с. Режим доступа: http://elib.igps.ru/?21&type=card&cid=ALSFR-da55247e-92d5-4735-9e60-d9dced2ec18a.

6. Ресурсы интернета

(zip - application/zip)

(zip - application/zip)